StepFunctionsで承認ジョブを作成する

目次

はじめに

こんにちは!スカイアーチHRソリューションズのiizakaです。

今回の記事ではAWS StepFunctionsを使用した承認ジョブの紹介をしていきます。

承認ジョブとは何か、作成方法を紹介します。

承認ジョブとは

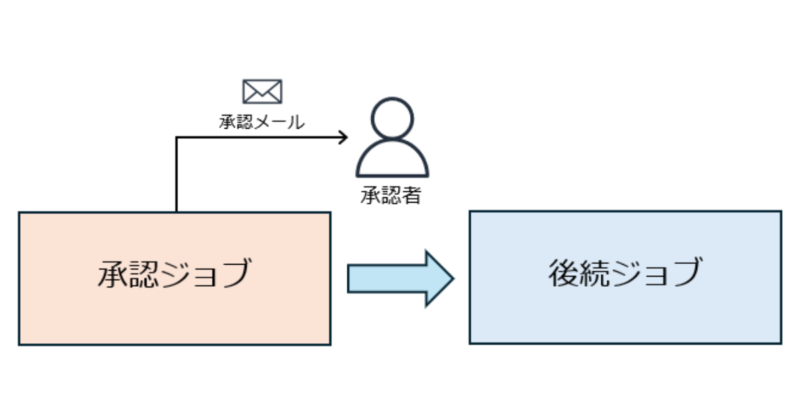

「承認ジョブ」とは、ユーザの承認を待ち合わせるジョブです。

後続ジョブ実行の前に承認ジョブが実行されると、承認者が後続ジョブの実行可否を選択します。

今回紹介するStepFunctionsを使用した承認ジョブでは後続ジョブの承認可否を承認者へメールで確認します。

メールを受信した承認者は、メールに記載されている “承認” or “拒否” のリンクをクリックし承認可否を選択します。

“承認” を選択することにより、後続ジョブが実行されます。

承認者の承認可否の選択により後続ジョブ実行か実行中止かに分かれます。

承認:後続ジョブを実行

拒否:実行中止

AWS公式のチュートリアルを利用する

StepFunctionsを使用した承認ジョブの作成にはAWS公式のチュートリアルを利用します。

AWS公式ドキュメントの「AWS StepFunctions」のデベロッパーガイドを開きます。

ガイド内のチュートリアルにある「人間による承諾プロジェクト例をデプロイする」を使います。

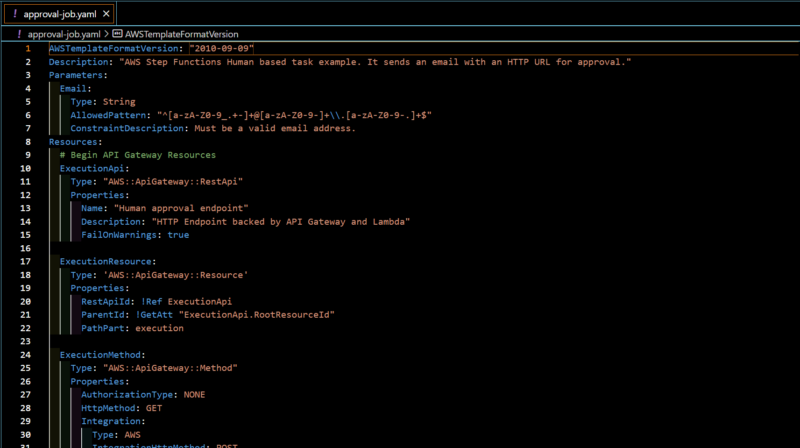

チュートリアル内にCloudFormationテンプレートのソースコードがあります。

承認ジョブの作成はそのテンプレートを展開すれば完了です。簡単ですね。

テンプレートは下記です。

AWSTemplateFormatVersion: "2010-09-09"

Description: "AWS Step Functions Human based task example. It sends an email with an HTTP URL for approval."

Parameters:

Email:

Type: String

AllowedPattern: "^[a-zA-Z0-9_.+-]+@[a-zA-Z0-9-]+\\.[a-zA-Z0-9-.]+$"

ConstraintDescription: Must be a valid email address.

Resources:

# Begin API Gateway Resources

ExecutionApi:

Type: "AWS::ApiGateway::RestApi"

Properties:

Name: "Human approval endpoint"

Description: "HTTP Endpoint backed by API Gateway and Lambda"

FailOnWarnings: true

ExecutionResource:

Type: 'AWS::ApiGateway::Resource'

Properties:

RestApiId: !Ref ExecutionApi

ParentId: !GetAtt "ExecutionApi.RootResourceId"

PathPart: execution

ExecutionMethod:

Type: "AWS::ApiGateway::Method"

Properties:

AuthorizationType: NONE

HttpMethod: GET

Integration:

Type: AWS

IntegrationHttpMethod: POST

Uri: !Sub "arn:aws:apigateway:${AWS::Region}:lambda:path/2015-03-31/functions/${LambdaApprovalFunction.Arn}/invocations"

IntegrationResponses:

- StatusCode: 302

ResponseParameters:

method.response.header.Location: "integration.response.body.headers.Location"

RequestTemplates:

application/json: |

{

"body" : $input.json('$'),

"headers": {

#foreach($header in $input.params().header.keySet())

"$header": "$util.escapeJavaScript($input.params().header.get($header))" #if($foreach.hasNext),#end

#end

},

"method": "$context.httpMethod",

"params": {

#foreach($param in $input.params().path.keySet())

"$param": "$util.escapeJavaScript($input.params().path.get($param))" #if($foreach.hasNext),#end

#end

},

"query": {

#foreach($queryParam in $input.params().querystring.keySet())

"$queryParam": "$util.escapeJavaScript($input.params().querystring.get($queryParam))" #if($foreach.hasNext),#end

#end

}

}

ResourceId: !Ref ExecutionResource

RestApiId: !Ref ExecutionApi

MethodResponses:

- StatusCode: 302

ResponseParameters:

method.response.header.Location: true

ApiGatewayAccount:

Type: 'AWS::ApiGateway::Account'

Properties:

CloudWatchRoleArn: !GetAtt "ApiGatewayCloudWatchLogsRole.Arn"

ApiGatewayCloudWatchLogsRole:

Type: 'AWS::IAM::Role'

Properties:

AssumeRolePolicyDocument:

Version: "2012-10-17"

Statement:

- Effect: Allow

Principal:

Service:

- apigateway.amazonaws.com

Action:

- 'sts:AssumeRole'

Policies:

- PolicyName: ApiGatewayLogsPolicy

PolicyDocument:

Version: 2012-10-17

Statement:

- Effect: Allow

Action:

- "logs:*"

Resource: !Sub "arn:${AWS::Partition}:logs:*:*:*"

ExecutionApiStage:

DependsOn:

- ApiGatewayAccount

Type: 'AWS::ApiGateway::Stage'

Properties:

DeploymentId: !Ref ApiDeployment

MethodSettings:

- DataTraceEnabled: true

HttpMethod: '*'

LoggingLevel: INFO

ResourcePath: /*

RestApiId: !Ref ExecutionApi

StageName: states

ApiDeployment:

Type: "AWS::ApiGateway::Deployment"

DependsOn:

- ExecutionMethod

Properties:

RestApiId: !Ref ExecutionApi

StageName: DummyStage

# End API Gateway Resources

# Begin

# Lambda that will be invoked by API Gateway

LambdaApprovalFunction:

Type: 'AWS::Lambda::Function'

Properties:

Code:

ZipFile:

Fn::Sub: |

const { SFN: StepFunctions } = require("@aws-sdk/client-sfn");

var redirectToStepFunctions = function(lambdaArn, statemachineName, executionName, callback) {

const lambdaArnTokens = lambdaArn.split(":");

const partition = lambdaArnTokens[1];

const region = lambdaArnTokens[3];

const accountId = lambdaArnTokens[4];

console.log("partition=" + partition);

console.log("region=" + region);

console.log("accountId=" + accountId);

const executionArn = "arn:" + partition + ":states:" + region + ":" + accountId + ":execution:" + statemachineName + ":" + executionName;

console.log("executionArn=" + executionArn);

const url = "https://console.aws.amazon.com/states/home?region=" + region + "#/executions/details/" + executionArn;

callback(null, {

statusCode: 302,

headers: {

Location: url

}

});

};

exports.handler = (event, context, callback) => {

console.log('Event= ' + JSON.stringify(event));

const action = event.query.action;

const taskToken = event.query.taskToken;

const statemachineName = event.query.sm;

const executionName = event.query.ex;

const stepfunctions = new StepFunctions();

var message = "";

if (action === "approve") {

message = { "Status": "Approved! Task approved by ${Email}" };

} else if (action === "reject") {

message = { "Status": "Rejected! Task rejected by ${Email}" };

} else {

console.error("Unrecognized action. Expected: approve, reject.");

callback({"Status": "Failed to process the request. Unrecognized Action."});

}

stepfunctions.sendTaskSuccess({

output: JSON.stringify(message),

taskToken: event.query.taskToken

})

.then(function(data) {

redirectToStepFunctions(context.invokedFunctionArn, statemachineName, executionName, callback);

}).catch(function(err) {

console.error(err, err.stack);

callback(err);

});

}

Description: Lambda function that callback to AWS Step Functions

FunctionName: LambdaApprovalFunction

Handler: index.handler

Role: !GetAtt "LambdaApiGatewayIAMRole.Arn"

Runtime: nodejs18.x

LambdaApiGatewayInvoke:

Type: "AWS::Lambda::Permission"

Properties:

Action: "lambda:InvokeFunction"

FunctionName: !GetAtt "LambdaApprovalFunction.Arn"

Principal: "apigateway.amazonaws.com"

SourceArn: !Sub "arn:aws:execute-api:${AWS::Region}:${AWS::AccountId}:${ExecutionApi}/*"

LambdaApiGatewayIAMRole:

Type: "AWS::IAM::Role"

Properties:

AssumeRolePolicyDocument:

Version: "2012-10-17"

Statement:

- Action:

- "sts:AssumeRole"

Effect: "Allow"

Principal:

Service:

- "lambda.amazonaws.com"

Policies:

- PolicyName: CloudWatchLogsPolicy

PolicyDocument:

Statement:

- Effect: Allow

Action:

- "logs:*"

Resource: !Sub "arn:${AWS::Partition}:logs:*:*:*"

- PolicyName: StepFunctionsPolicy

PolicyDocument:

Statement:

- Effect: Allow

Action:

- "states:SendTaskFailure"

- "states:SendTaskSuccess"

Resource: "*"

# End Lambda that will be invoked by API Gateway

# Begin state machine that publishes to Lambda and sends an email with the link for approval

HumanApprovalLambdaStateMachine:

Type: AWS::StepFunctions::StateMachine

Properties:

RoleArn: !GetAtt LambdaStateMachineExecutionRole.Arn

DefinitionString:

Fn::Sub: |

{

"StartAt": "Lambda Callback",

"TimeoutSeconds": 3600,

"States": {

"Lambda Callback": {

"Type": "Task",

"Resource": "arn:${AWS::Partition}:states:::lambda:invoke.waitForTaskToken",

"Parameters": {

"FunctionName": "${LambdaHumanApprovalSendEmailFunction.Arn}",

"Payload": {

"ExecutionContext.$": "$$",

"APIGatewayEndpoint": "https://${ExecutionApi}.execute-api.${AWS::Region}.amazonaws.com/states"

}

},

"Next": "ManualApprovalChoiceState"

},

"ManualApprovalChoiceState": {

"Type": "Choice",

"Choices": [

{

"Variable": "$.Status",

"StringEquals": "Approved! Task approved by ${Email}",

"Next": "ApprovedPassState"

},

{

"Variable": "$.Status",

"StringEquals": "Rejected! Task rejected by ${Email}",

"Next": "RejectedPassState"

}

]

},

"ApprovedPassState": {

"Type": "Pass",

"End": true

},

"RejectedPassState": {

"Type": "Pass",

"End": true

}

}

}

SNSHumanApprovalEmailTopic:

Type: AWS::SNS::Topic

Properties:

Subscription:

-

Endpoint: !Sub ${Email}

Protocol: email

LambdaHumanApprovalSendEmailFunction:

Type: "AWS::Lambda::Function"

Properties:

Handler: "index.lambda_handler"

Role: !GetAtt LambdaSendEmailExecutionRole.Arn

Runtime: "nodejs18.x"

Timeout: "25"

Code:

ZipFile:

Fn::Sub: |

console.log('Loading function');

const { SNS } = require("@aws-sdk/client-sns");

exports.lambda_handler = (event, context, callback) => {

console.log('event= ' + JSON.stringify(event));

console.log('context= ' + JSON.stringify(context));

const executionContext = event.ExecutionContext;

console.log('executionContext= ' + executionContext);

const executionName = executionContext.Execution.Name;

console.log('executionName= ' + executionName);

const statemachineName = executionContext.StateMachine.Name;

console.log('statemachineName= ' + statemachineName);

const taskToken = executionContext.Task.Token;

console.log('taskToken= ' + taskToken);

const apigwEndpint = event.APIGatewayEndpoint;

console.log('apigwEndpint = ' + apigwEndpint)

const approveEndpoint = apigwEndpint + "/execution?action=approve&ex=" + executionName + "&sm=" + statemachineName + "&taskToken=" + encodeURIComponent(taskToken);

console.log('approveEndpoint= ' + approveEndpoint);

const rejectEndpoint = apigwEndpint + "/execution?action=reject&ex=" + executionName + "&sm=" + statemachineName + "&taskToken=" + encodeURIComponent(taskToken);

console.log('rejectEndpoint= ' + rejectEndpoint);

const emailSnsTopic = "${SNSHumanApprovalEmailTopic}";

console.log('emailSnsTopic= ' + emailSnsTopic);

var emailMessage = 'Welcome! \n\n';

emailMessage += 'This is an email requiring an approval for a step functions execution. \n\n'

emailMessage += 'Please check the following information and click "Approve" link if you want to approve. \n\n'

emailMessage += 'Execution Name -> ' + executionName + '\n\n'

emailMessage += 'Approve ' + approveEndpoint + '\n\n'

emailMessage += 'Reject ' + rejectEndpoint + '\n\n'

emailMessage += 'Thanks for using Step functions!'

const sns = new SNS();

var params = {

Message: emailMessage,

Subject: "Required approval from AWS Step Functions",

TopicArn: emailSnsTopic

};

sns.publish(params)

.then(function(data) {

console.log("MessageID is " + data.MessageId);

callback(null);

}).catch(

function(err) {

console.error(err, err.stack);

callback(err);

});

}

LambdaStateMachineExecutionRole:

Type: "AWS::IAM::Role"

Properties:

AssumeRolePolicyDocument:

Version: "2012-10-17"

Statement:

- Effect: Allow

Principal:

Service: states.amazonaws.com

Action: "sts:AssumeRole"

Policies:

- PolicyName: InvokeCallbackLambda

PolicyDocument:

Statement:

- Effect: Allow

Action:

- "lambda:InvokeFunction"

Resource:

- !Sub "${LambdaHumanApprovalSendEmailFunction.Arn}"

LambdaSendEmailExecutionRole:

Type: "AWS::IAM::Role"

Properties:

AssumeRolePolicyDocument:

Version: "2012-10-17"

Statement:

- Effect: Allow

Principal:

Service: lambda.amazonaws.com

Action: "sts:AssumeRole"

Policies:

- PolicyName: CloudWatchLogsPolicy

PolicyDocument:

Statement:

- Effect: Allow

Action:

- "logs:CreateLogGroup"

- "logs:CreateLogStream"

- "logs:PutLogEvents"

Resource: !Sub "arn:${AWS::Partition}:logs:*:*:*"

- PolicyName: SNSSendEmailPolicy

PolicyDocument:

Statement:

- Effect: Allow

Action:

- "SNS:Publish"

Resource:

- !Sub "${SNSHumanApprovalEmailTopic}"

# End state machine that publishes to Lambda and sends an email with the link for approval

Outputs:

ApiGatewayInvokeURL:

Value: !Sub "https://${ExecutionApi}.execute-api.${AWS::Region}.amazonaws.com/states"

StateMachineHumanApprovalArn:

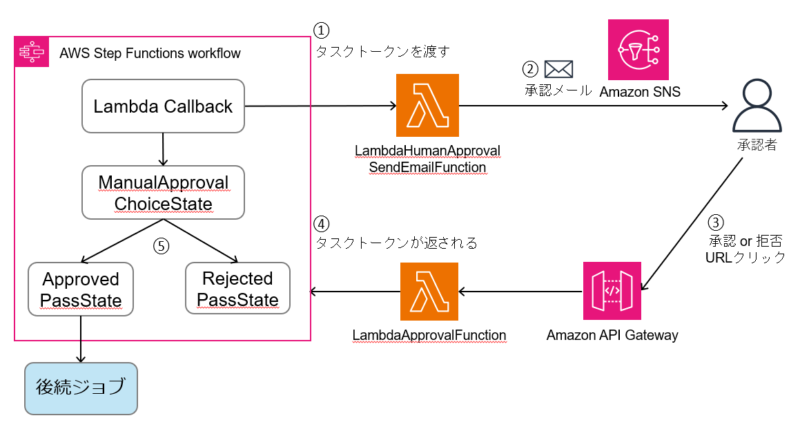

Value: !Ref HumanApprovalLambdaStateMachine作成されるリソースと構成を簡単に書くと下図のようになります。

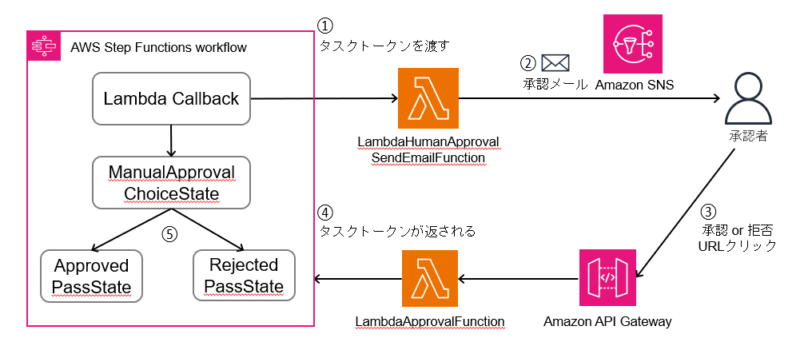

構成について説明します。

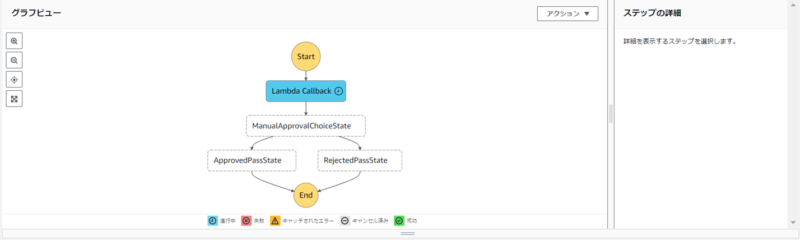

①ステートマシンが起動するとLambda(LambdaHumanApprovalSendEmailFunction)にタスクトークンを渡し、ステートマシンは「Lambda Callback」ステートにて待機状態になります。

②Lambda(LambdaHumanApprovalSendEmailFunction)は承認者に承認メールを送ります。

③承認者は承認メール内の ”承認” or ”拒否” を選択します。

④Lambda(LambdaApprovalFunction)が “SendTaskSuccess” or “SendTaskFailure” APIを呼び出し、タスクトークンをステートマシンに返します。するとステートマシンが待機を解除し動き出します。

⑤承認者が承認メールで”承認”を選択したら「ApprovedPassState」へ、”拒否”を選択したら「RejectedPassState」へステートが移行します。

展開してみる

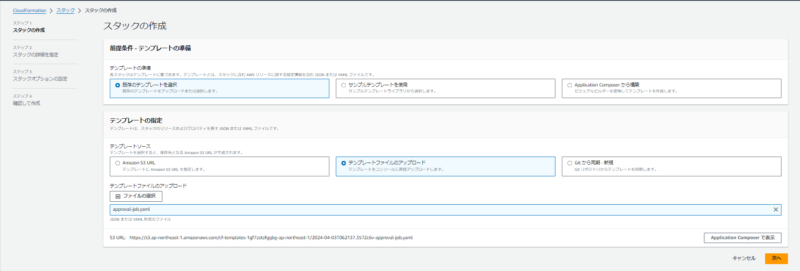

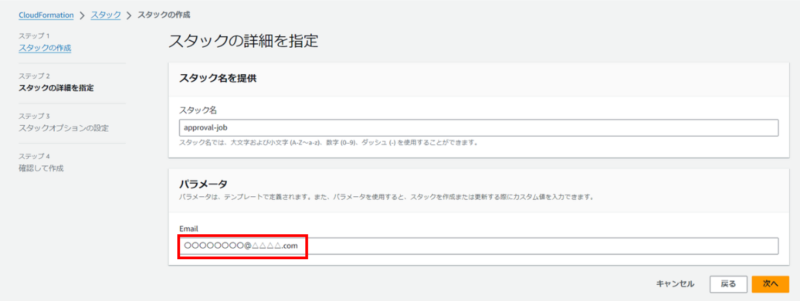

テンプレートのソースコードをコピーしてYAMLファイルを作成します。

スタックを作成する際にパラメータにて承認者のメールアドレスを設定します。

記載したメールアドレスに承認メールが届くようになります。

リソースが作成されると承認者にSNSサブスクリプションの確認メールが届くので登録をしましょう。

ステートマシンを起動してみる

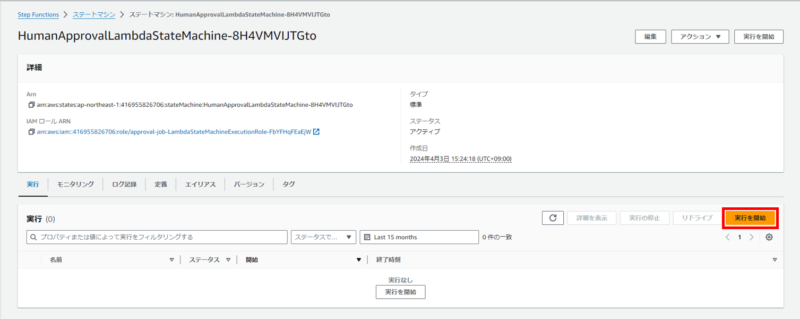

マネコンの「Step Functions」ページから、テンプレートで展開されたステートマシンを起動させてみましょう。

「実行を開始」を押します。

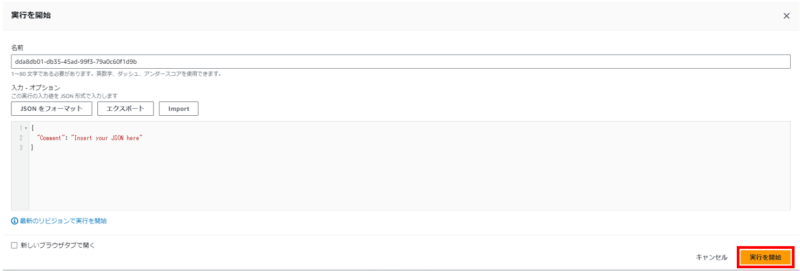

入力値は変更なしで「実行を開始」を押します。

ステートマシンが起動しますが、前述したようにタスクトークンをLambda(LambdaHumanApprovalSendEmailFunction)に渡し「Lambda Callback」ステートで待機状態になります。

承認者が “承認” or “拒否” を選択するとタスクトークンが回りまわってステートマシンに返ってきます。

タスクトークンが返ってきたら再び動き出します。

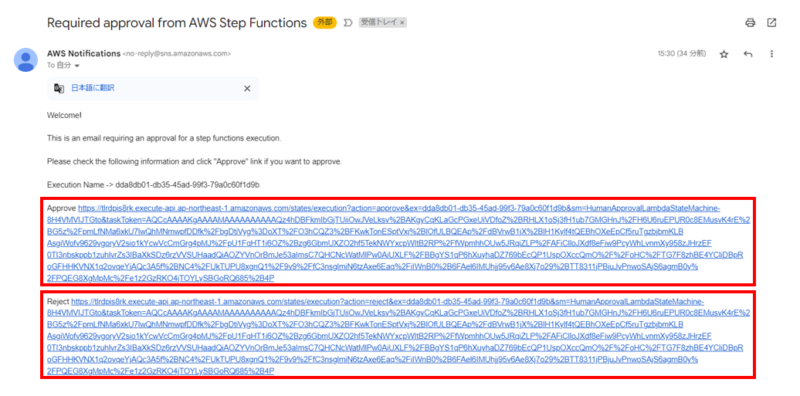

Lambda(LambdaHumanApprovalSendEmailFunction)が起動すると承認者には下図のようなメールが届きます。

承認者はApprove(承認) or Reject(拒否)のURLをクリックして承認の可否を選択します。

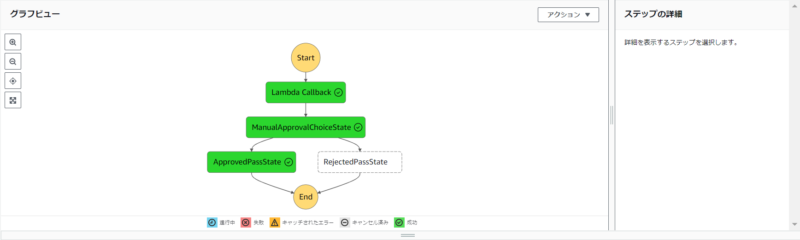

ApproveのURLをクリックします。

承認者が選択したアクション(Approveを選択)をAPI Gatewayを介して、Lambda(LambdaApprovalFunction)に転送します。

Lambda(LambdaApprovalFunction)は”sendTaskSuccess”APIを呼び出してタスクトークンをステートマシンへ返します。ステートマシンが待機を解除し「ApprovedPassState」に移行します。

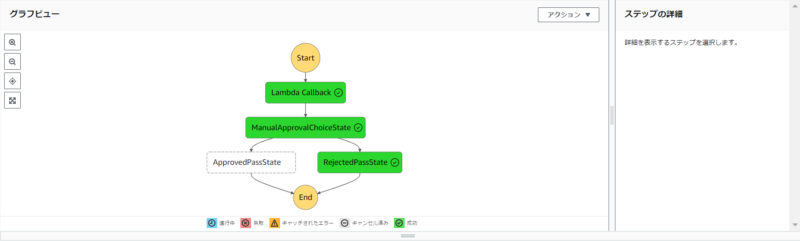

Rejectをクリックするとどうなるか見てみましょう。

RejectのURLをクリックすると「RejectedPassState」へ移行していることが確認できます。

以上で承認ジョブが正常に動くことが確認できました。

今回の記事はここで終わりにしますが、承認ジョブを利用して下図のような構成を作ることができます。

「ApprovedPassState」へ移行したことをトリガーに後続ジョブを起動させます。

承認者が “承認” を選択すれば後続ジョブが実行され、 “拒否” を選択すれば実行は中止されます。

終わりに

今回紹介した承認ジョブを利用して承認プロセスが必要なシステムを構築できるのではないかと考えます。

例えば経費承認や契約書レビューシステム、管理者の承認が必要なコンテンツ公開システムなど。

注意点として承認メールを承認者以外が確認できてしまうと承認プロセスの妨害や、誤った情報に基づく決定の実行に繋がる恐れがあるので、適切な承認者だけが承認メールを確認できるよう設定には注意です。