AWS re:Inforce 2025 に現地参加してきました!初のアメリカ!!

目次

みなさんこんにちは、クラウドビルダーズのyyokotaです。

さて、つい先日に会社からのご好意で、アメリカはフィラデルフィアで行われた AWS re:inforce 2025 に現地参加してまいりました!

初のアメリカがAWSのイベント参加であることに感動しつつ、楽しんだ7日間をレポートします!

2025/6/15 – 渡米

朝9時に羽田空港に集合し、スムーズにボーディング!

私自身学生時代に学会出席のためオーストラリアに行った時以来の国際線だったので、わくわくうきうきでした。

そして、最近の飛行機はちゃんと機内でWi-Fiが飛んでいて、鈍足ではありながらもちゃんとしたインターネットが使えるとのこと…いや時代は進化したものですな…

エコノミーだったんですが、めっちゃ快適もいいところ。寝たりお酒飲んだり、あるいはご飯食べたりしてたらあっという間にJFK着です。

このあと、ニューヨークなのにジャマイカ駅を経由して、4時間ほどかけてフィラデルフィアへ。

本当は1.5時間ほどで到着の予定だったのですが、電車が2時間ほど遅れようやく到着…

ホテルに着いた頃にはくたくたで、ご飯を食べてとっとと寝てしまいました。

2025/6/16 ~ 6/18 – AWS re:inforce

一夜明けてre:inforce当日です!

おおかたがアメリカの方々でしたが、日本の方もちらほら。

やっぱりre:inventとre:inforceはAWSのお祭りですね。

基調講演

さまざまなセッションがあり書ききれないのですが、まず注目は2日目にあった基調講演。

AWSとしてのセキュリティの取り組みの紹介、新たなサービスのローンチ発表、ある企業でのセキュリティ改善のエピソードトークなどがありましたが、その中でも私が気になったいくつかを紹介します。

AWS WAF Simplified console experience

まずはじめに、AWS WAFの改善です。

もともと AWS WAF はCloudFrontやAPI Gateway、ALBなどと組み合わせて使用し、IPセットによる制限や地理制限などでDDoSなどのWeb経由のアタックからアプリケーションを保護するためのサービスとして提供されていました。

しかし、その他機能性の反面でコンソールが非常に使いづらいものとなっており、

「実際にどういうふうに設定をすればいいの?ルールは?本当に止めていいかわからない通信まで止めちゃわない?」

といった開発者からの改善を望む声が多かったです。

この AWS WAF Simplified console experience では、このような煩雑なコンソール操作から開発者を解放し、より直感的にWAFの設定を行うことで効率的なアプリケーションの保護を実現しています。

WAF、そしてShieldによるアプリケーション保護は外部公開するプロダクトに対してほぼ必須要件になりますから、ここらへんの使い勝手の向上は大変助かりますね!

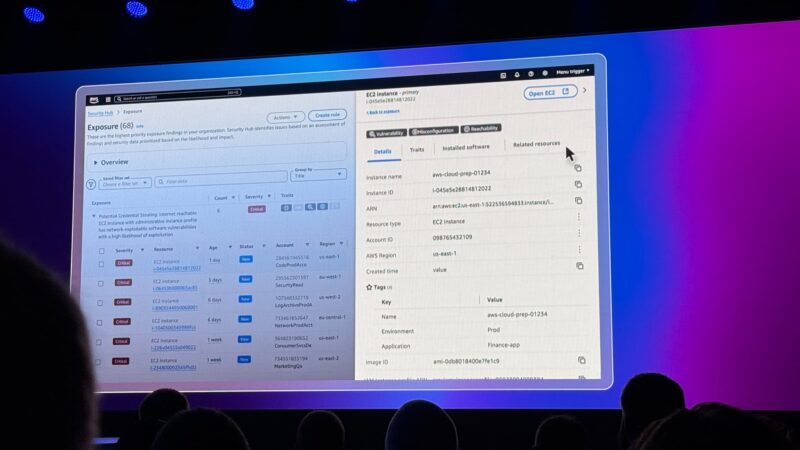

Security Hub advanced

これが僕としては1番の衝撃でした!

既存サービスとしてAWS環境全体のCSPMとして利用できるSecurity Hubでしたが、実際に利用してみるとどうしても

「たくさん出たところでどうすればいいのかわからない」

「どれから手をつければいいの?」

「結局なにのリスクがあるの?」

などが開発者およびセキュリティ担当者に伝わりづらく、また市販されているSaaSに比べどうしても機能面が劣ってしまっていました。(安価なので仕方ないのですが…)

今回新しくリリースされた Security Hub Advanced は、ここら辺が見事に改善!

上記画像では「Exposure」、つまり「この脆弱性に対してどのようなアタックパスがあるか?」という情報を提供してくれます。

この情報により、当該リソースの直接的な修復作業のみならず、アタックパス上のリソースに対してさらなる対策を施すことによって、さらにアプリケーションの堅牢性を増す(多層防御)ことが可能になっています。

また、Security Hub自体が検出されたFindingsに対してそのリスクの大きさやフィージビリティを勘案し、対応の優先度をリコメンドしてくれる機能がついています。

これにより、開発者やセキュリティ対応者はコンソール上に表示された情報に酔わずに、優先度をつけてセキュリティ対応をすることができるようになっています!

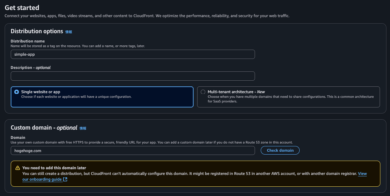

Amazon CloudFront Simplified onboarding

そうそう、これも非常によいアップデートです。

Amazon CloudFront に カスタムドメインを適用して証明書を関連づける時って、

・CloudFront Distribution を作成する

・Route 53 でドメイン設定を行う

・Certificate Manager で証明書の設定を行う

みたいな作業が煩雑で、非常に大変でした。

これが、CloudFrontのコンソールからシームレスに、複数のサービスを同時に設定できるようになりました。

煩わしい設定から開発者が解放されるのは非常に嬉しいですね!

他にも色々とお伝えしたい内容が基調講演にはあったのですが、また後ほどの記事でご紹介できればと思います!

セッション

AWS re:inforce には魅力的なセッションもたくさんありました!

運営も想像した以上の方がいらしたのか?セッションによってはもう部屋が満杯で入れないものも…

多くのセッションを受けてきましたが、その中でも印象に残ったものを紹介します。

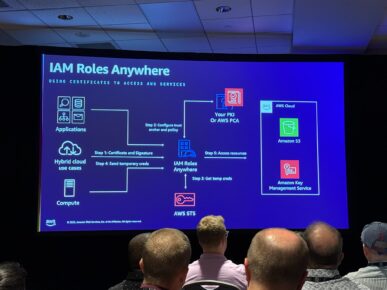

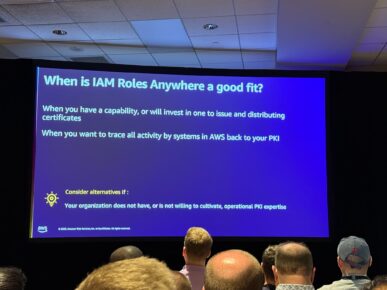

From static to dynamic: Modernizing AWS access management

写真はIAM Roles Anywhereのみになってしまっていますが、このセッションでは「数あるAWSの認証サービスを、どのように使い分ければよいか?」ということを重点的に説明していました。

単純に普段私たちが使う認証の方法だけでも、

・アクセスキー(IAM)

・IAM Roles Anywhere

・IAM Identity Center

・Amazon Verified Access

など、さまざまなサービスがあるんですよね。でも、それらを満足に使えているか?というとそうでもないのかなと。

この内容はとても実践的で、すぐに現場に持ち帰ってガイドラインに記載しようか、と検討できるものでした。

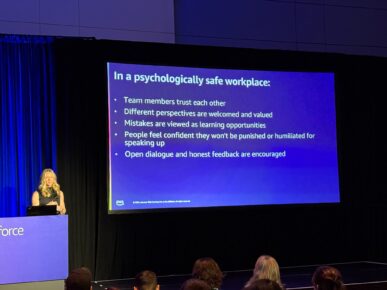

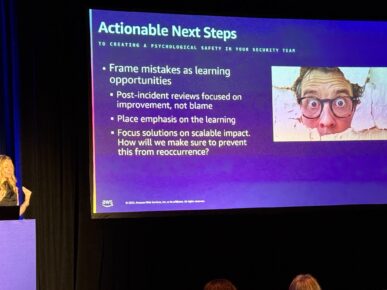

Lead resilient security teams through psycological safety

技術の話からはちょっと離れて、いわゆる「心理的安全性」のお話です。

この記事を読んでらっしゃる皆さんはその多くが開発チームに所属してお仕事をされていると思うのですが、そのチームにはどんな「空気感」があるでしょうか?

たとえば、あるメンバーが実装のミスをしたとします。それがテストをすりぬけ、リリース後に判明したとしましょう。あなたは、この事実にどう立ち向かいますか?

もしかすると、この実装ミスはチームの誰かが気づいていたかもしれません。もしそうだとすれば、それは単なる「ケアレスミス」でしょうか?

この場合は、「ミスを知っていたのに、言い出さなかった」のではなく、「ミスを言い出せない原因がどこかにあった」と考えると、その後のポストモーテムからさらなるチーム成長を導くことができるでしょう。

セキュリティチームにおいても、同じことが言えます。

ある脆弱性をあなたは発見したとします。しかし、この脆弱性はプロダクトの品質に大きな影響を与えてしまうでしょう。そのとき、あなたはどうすることが最善でしょうか?また、チームは最善手を取れる状態にあるでしょうか?

そういった「心理的安全性」に起因するチームの風通し、そして成長へ繋げる「心意気」について解く、ちょっと異質な、そして有意義なセッションでした。

エンディング

そんなこんなで楽しい3日間があっという間に過ぎ、最終日の夕方には盛大なパーティが開催されました🎉

美味しい食事とお酒が無料!!で振る舞われ、さまざまな参加者が料理を楽しみつつ歓談していました。

私もある韓国系のアメリカのエンジニアの方とお話しさせていただき、その方の勤務されているアメリカの金融系企業のセキュリティ取り組みについてお話を伺うことができました。(アメリカでも金融系企業はコンプライアンスが厳しく、ChatGPTなどの生成AI系サービスは利用できないそうです)

2025/6/19 ~ 6/20 – ニューヨーク観光、そして帰国

3日間のAWS re:inforce も終わり、楽しみにしていたニューヨーク観光!

憧れだったタイムズスクエア、

エンパイアステートビル、

そして謎の超でかい駅!!(後ほど調べるとこれはグランドセントラル駅というらしいです)

途中ゲリラ豪雨に振られ、その後ジメジメとした灼熱の中を延々と歩くという経験もしましたが、これもニューヨーク!!全てがビッグサイズ!!

そして翌日には再度ニューヨークJFKへ、また13時間のフライトで無事に日本に帰りました。

総括

この1週間のアメリカでのAWS re:inforceの参加、非常に実りあるものだったと感じています!

とにかく有名なのはAWS re:invent (ラスベガス開催)で、弊社ではそちらのイベントにも8人ほど出かけて行ったのですが、こちらのAWS re:inforce も負けず劣らず素晴らしい、参加おすすめのイベントです!!

おまけのニューヨーク観光もできますし、なにより最新のセキュリティ情報にいち早くであることを楽しめます!

この記事を読んでいる皆さん、ぜひ今すぐに来年の re:inforce 参加を上司に掛け合ってみましょう☺️

ここに書ききれなかった内容は、また後日ブログとして掲載したいと思います!それではまた!