【RDS.6】SecurityHubの修復をしてみた

目次

こんにちは、

クラウドビルダーズのFukudaです。

先日業務内で、SecurityHubのセキュリティチェックを行なったところ、

【RDS.6】のセキュリティステータスが「失敗」となっていたため、修復を行いました。

今回は、上記のセキュリティ基準の詳細と修復する手順をブログにしました。

はじめに

SecurityHubとは

AWS内のセキュリティの状態と、セキュリティ標準およびベストプラクティスに準拠しているかどうかを、包括的に把握できるようにしているものです。

SecurityHubの確認

AWSのコンソール画面から、「SecurytyHub」を開きます。

セキュリティスコアを確認し、100%ではない場合は何かしらのコントロールステータスが「失敗」となっているので確認をする必要があります。

今回はその対象の一つに、【RDS.6】というものがあったので、その対応を行います。

RDS.6について

今回コントロールステータスが「失敗」となっていた【RDS.6】は、

「RDS DBインスタンスの拡張モニタリングを設定する必要があります」というものでした。

対象のRDSを開き、設定タブから確認をしたところ、

たしかに拡張モニタリングが無効となっていたため、今回はすべて有効にしていきたいと思います。

RDS 拡張モニタリングの有効化

AWSのコンソール画面から「RDS」を開き、対象のインスタンスを選択し、右上の変更を押下します。

※対象のインスタンスは、SecurityHubのRDS.6の詳細から確認ができます。

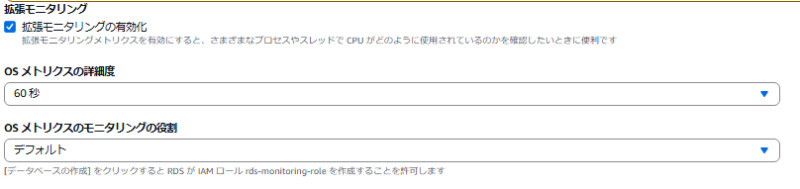

「モニタリング」の項目内に、「拡張モニタリングの有効化」という箇所があるのでチェックを入れます。

OSメトリクスの詳細度とモニタリングの役割については、要件に合わせて設定を行います。

今回はどちらもデフォルトのままにしています。

設定が完了したら一番下の「続行」を押下します。

最後に、「変更のスケジュール」という画面が表示されるので「すぐに適用」を選択し「DBインスタンスを変更」を押下します。

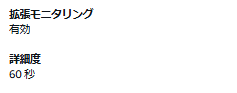

設定タブを開き、拡張モニタリングが有効に変更されていることを確認します。

SecurityHub確認

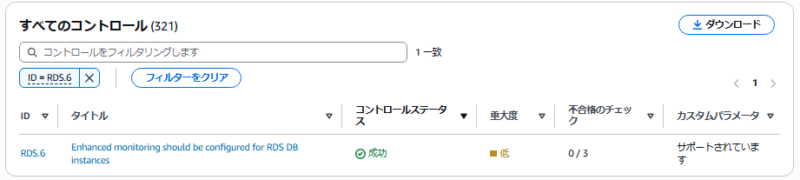

AWSのコンソール画面から「SecurytyHub」を開き、

【RDS.6】を再度確認します。

コントロールステータスが「成功」になっていれば対応は完了です。

※ステータスの変更には数分~1日程度かかるので、翌日確認をしました。

最後に

今回はSecurityHubの【RDS.6】の修復についてブログにしました。

今後もSecurityHubで修復の作業を行った際はブログを記載をしていこうと思います。

この記事を読んでくださった皆様の少しでも参考になれば嬉しく思います。

ありがとうございました。